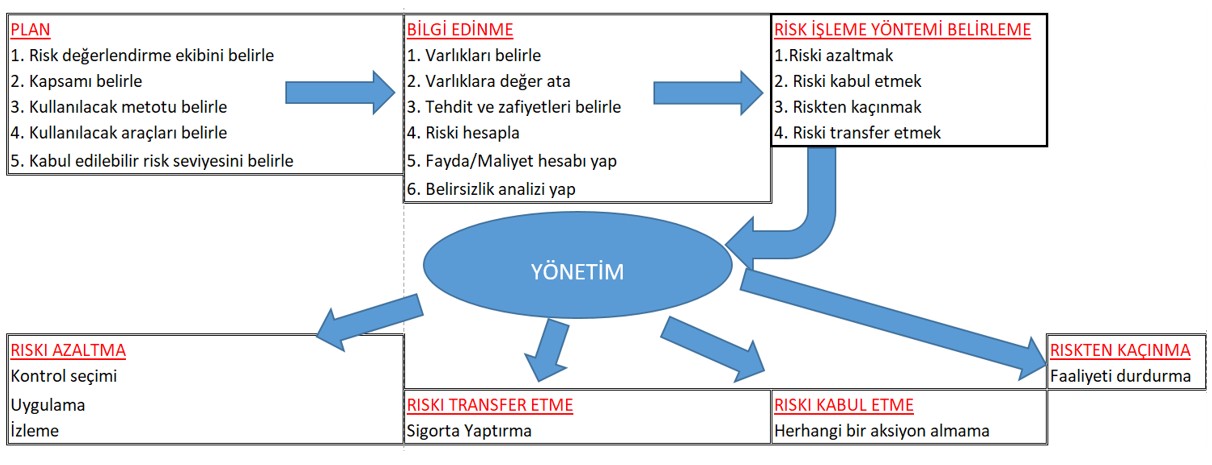

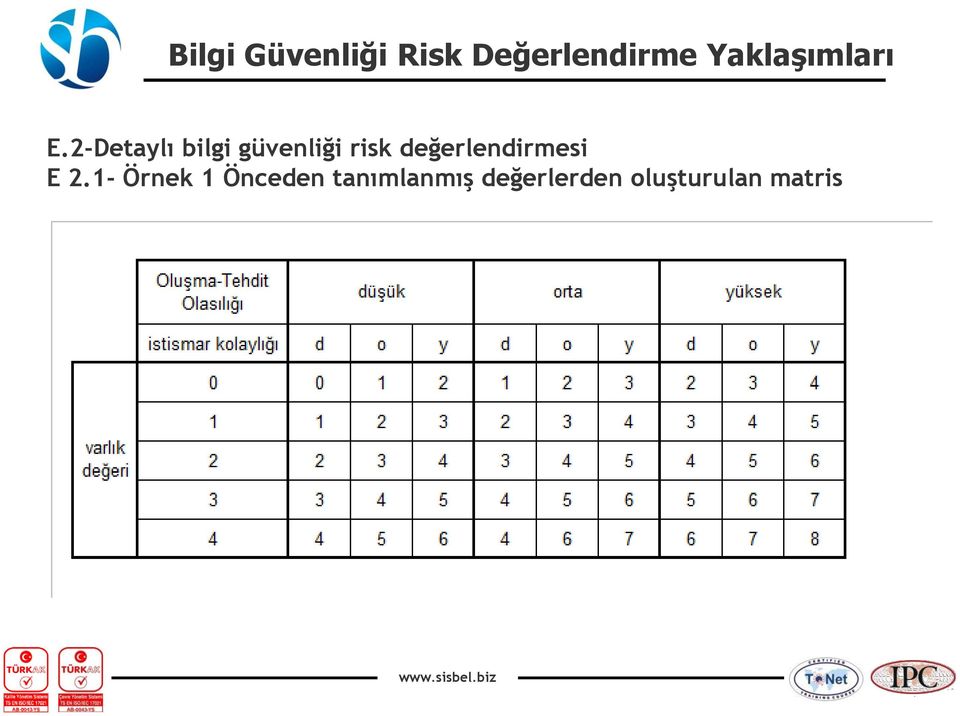

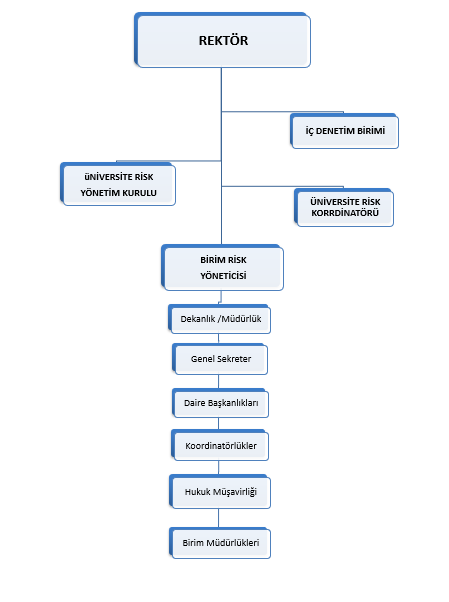

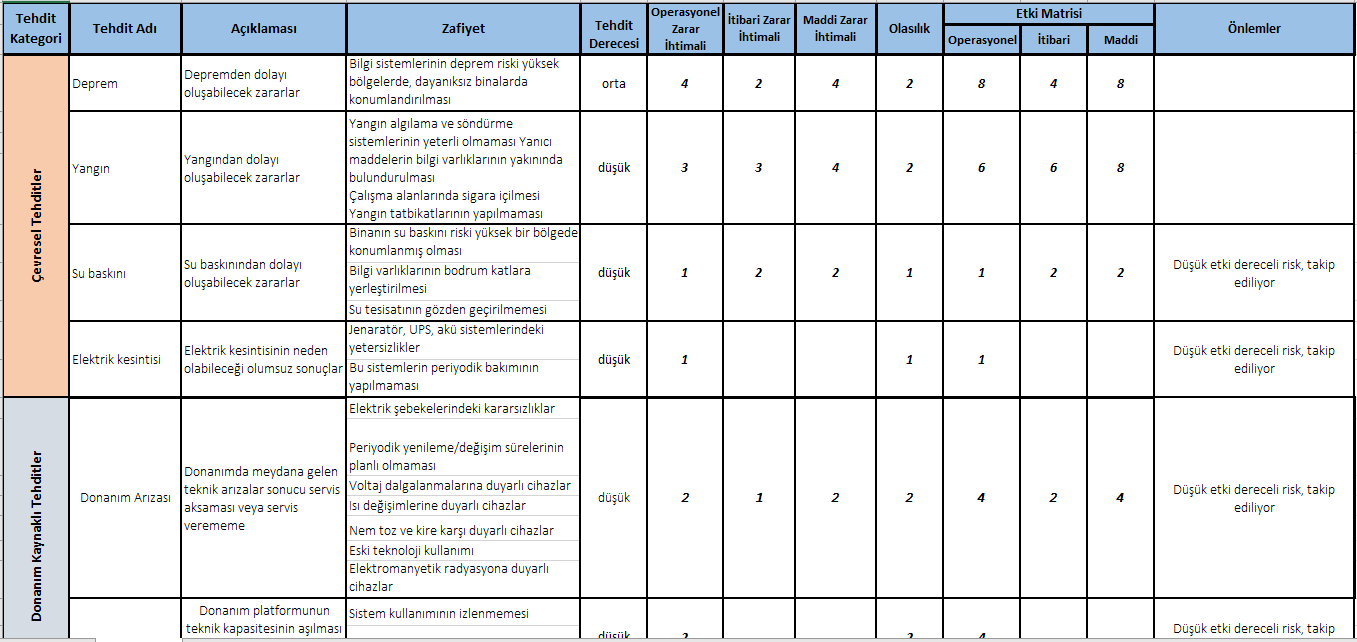

Step Yazılım Teknoloji Finansal Danışmanlık Ltd.ŞtiRisk Ve Tehditlerin Belirlenmesi/Risk Matrisi Örneği

Risk Değerlendirmesi Sonucunun Kabul Edilebilirlik Değerleri Tablosu... | Download Scientific Diagram

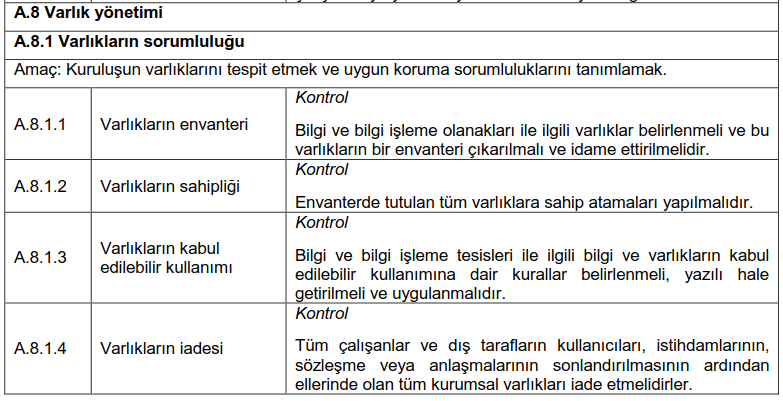

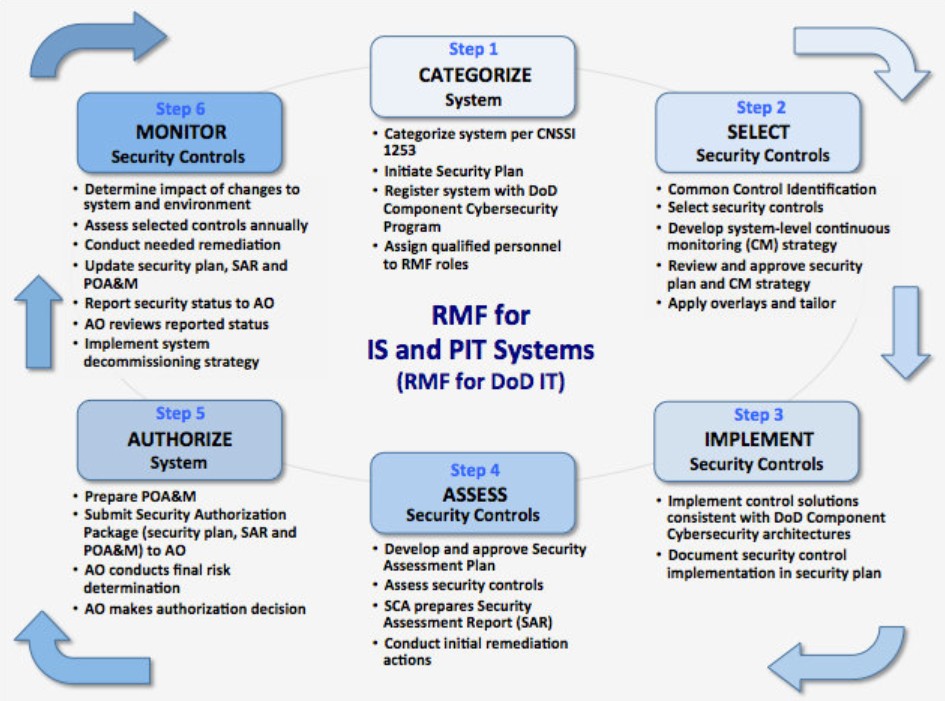

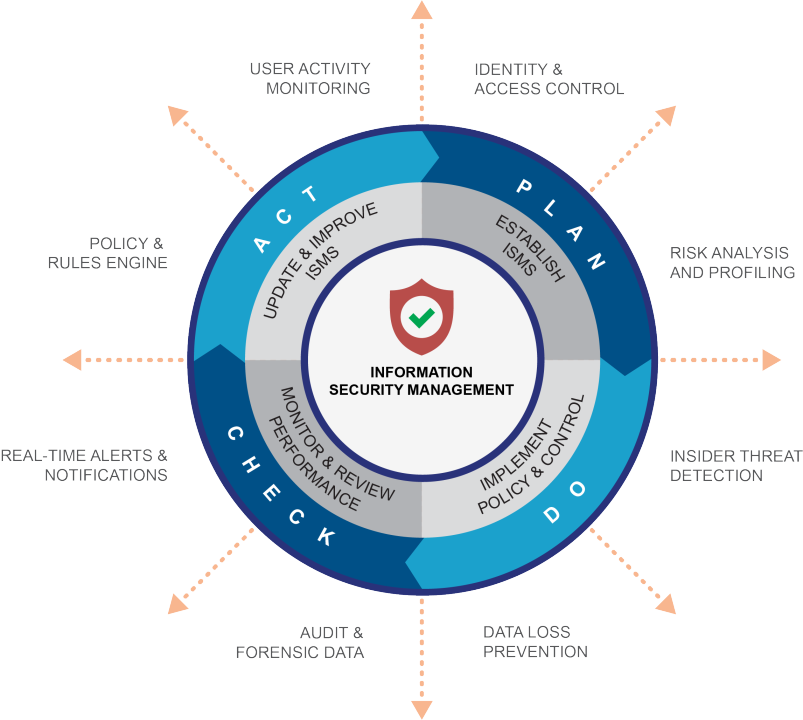

BTRWATCH ile ISO27001 Bilgi Güvenliği Risk Analizi Nasıl Yapılır? (Bölüm - 2) ~ BTRiskBlog Pentest, ISO27001 ve BT Denetimi Hakkında Her Şey